NoName057(16): chi sono gli hacker al centro dell'operazione Eastwood?

Ha coinvolto dodici Paesi, fra cui la Svizzera, l'azione contro il gruppo hacker filorusso NoName057(16), responsabile di decine di attacchi informatici contro infrastrutture critiche in tutta Europa. Un'indagine alla quale hanno contribuito in maniera determinante anche il Ministero pubblico della Confederazione (MPC) e fedpol, grazie ai quali si è giunti all'identificazione di tre presunti membri chiave del gruppo. Sette, in totale, i mandati d'arresto internazionali.

Ma chi sono i NoName057(16)? Facciamo chiarezza.

Il manifesto

NoName057(16) è un gruppo filo-russo di hacker nato nell'ambito dell'invasione russa dell'Ucraina. Il manifesto del collettivo, pubblicato su Telegram l'11 marzo 2022, riporta alcuni dei cavalli di battaglia della propaganda russa: gli ucraini descritti come «neofascisti» e il governo Zelensky come un «regime neonazista». Nel testo, il gruppo si pone l'obiettivo di combattere «i sub-hacker ucraini e i loro servi corrotti». Nei suoi anni di attività, tuttavia, il gruppo ha anche manifestato sentimenti anti-NATO e anti-statunitensi.

Attacchi DDoS, anche alla Svizzera

Dai primi giorni della sua creazione, NoName057(16) si è reso responsabile di numerosi attacchi DDoS (Distributed Denial-of-Service) contro infrastrutture critiche come fornitori di energia e trasporti pubblici in tutta Europa. Durante un attacco DDoS, un sito web o un servizio online viene inondato di traffico, sovraccaricando la sua capacità e rendendolo quindi non disponibile. Il gruppo di hacktivisti ha ad esempio eseguito attacchi a centinaia di entità tedesche (tra le quali fabbriche di armi) secondo i dati diffusi dall'Agenzia dell'Unione europea per la cooperazione giudiziaria penale (Eurojust). In Svizzera, ha fatto invece sapere l'MPC, oltre 200 siti web sono stati attaccati dal gruppo, tra cui diversi siti di unità amministrative del Governo federale o dei Cantoni, oppure di gestori di infrastrutture critiche. Gli attacchi di NoName057(16) contro la Confederazione, si legge nel rapporto pubblicato da Eurojust, sono avvenuti a partire da giugno 2023 e si sono ripetuti nei mesi seguenti - spesso durante grandi eventi - fino ad arrivare ai giorni nostri. Dal momento in cui il messaggio video del presidente ucraino Volodymyr Zelensky veniva presentato all'Assemblea federale a giugno 2023, all'Eurovision Song Contest, passando per l'incontro sul Bürgenstock e il WEF.

Per eseguire gli attacchi, il gruppo reclutava sostenitori attraverso un servizio di messaggistica. Si stima che gli hacker siano riusciti a mobilitare circa 4.000 utenti che hanno sostenuto le loro operazioni scaricando un malware che ha permesso loro di partecipare agli attacchi DDoS. Il gruppo ha anche costruito una propria «botnet» utilizzando centinaia di server in tutto il mondo che hanno aumentato il carico degli attacchi, causando maggiori danni.

Le indagini

Ma come si è svolta l'azione contro il gruppo? La Repubblica Ceca, la Finlandia, la Francia, la Germania, l'Italia, la Lituania, i Paesi Bassi, la Polonia, la Spagna, la Svezia, gli Stati Uniti e la Svizzera hanno partecipato direttamente all'indagine, con il sostegno di numerosi altri Paesi, tra cui l'Ucraina. Un coordinamento, si legge nella nota di Eurojust, «fondamentale per il successo dell'operazione». Attraverso Eurojust, le autorità hanno potuto coordinare le loro scoperte e pianificare una giornata d'azione per colpire il gruppo di hacktivisti. «Europol ha facilitato lo scambio di informazioni, ha sostenuto il coordinamento delle attività operative e ha fornito un supporto analitico operativo esteso, nonché un supporto crittografico e forense durante la fase di indagine, e ha coordinato la campagna di prevenzione e sensibilizzazione, diffusa agli autori di reati non ancora identificati tramite app di messaggistica e canali di social media. Durante la giornata d'azione, Europol ha allestito un posto di comando presso la sede centrale di Europol e ha messo a disposizione un posto di comando virtuale per il collegamento online con il comando di persona».

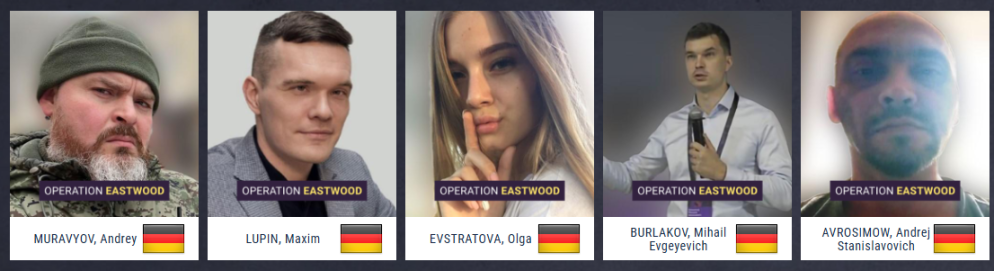

L'indagine, spiega l'agenzia europea, è culminata in una giornata d'azione il 15 luglio - coordinata da Eurojust - in cui si sono svolte azioni contro il gruppo in otto Paesi. Le autorità sono riuscite a bloccare oltre 100 server in tutto il mondo. Sono state effettuate perquisizioni in Germania, Lettonia, Spagna, Italia, Cechia, Polonia e Francia per raccogliere prove per l'indagine. Inoltre, le autorità hanno informato il gruppo, i 1100 sostenitori e i 17 amministratori sulle misure adottate e sulla responsabilità penale delle loro azioni. Sono stati emessi sette mandati di arresto internazionali. I risultati dell'azione, definita «Operazione Eastwood» sono stati pubblicati sul sito dell'Europol: tra i documenti accessibili al pubblico, anche i profili di cinque ricercati.